1.SSLv3漏洞概述

今天上午,Google发布了一份关于SSLv3漏洞的简要分析报告。根据Google的说法,该漏洞贯穿于所有的SSLv3版本中,利用该漏洞,黑客可以通过中间人攻击等类似的方式(只要劫持到的数据加密两端均使用SSL3.0),便可以成功获取到传输数据(例如cookies)。截止到发文前,还没有任何补丁放出来。

对此Google表示,他们只能给出一个无奈的建议:关闭客户端SSLv3支持或者服务器SSLv3支持或者两者全部关闭。

另外,Google已经明确表态将在接下来的数月中,逐步从其服务中撤销掉SSLv3的支持。

SSL v3爆出漏洞,攻击者可利用该漏洞获取安全连接当中的明文内容。

SL 3.0虽然已经将近15年了,但是基本所有的浏览器都支持该协议。服务器方面,有消息称,全球TOP100万的网站,超过99%站点使用了SSLv3。

为了保持兼容性,当浏览器进行HTTPS连接失败的时候,将会尝试旧的协议版本,包括SSL 3.0。

攻击者可以利用这个特性强制浏览器使用SSL 3.0,从而进行攻击。 攻击者可利用该漏洞获取安全连接当中的明文内容。

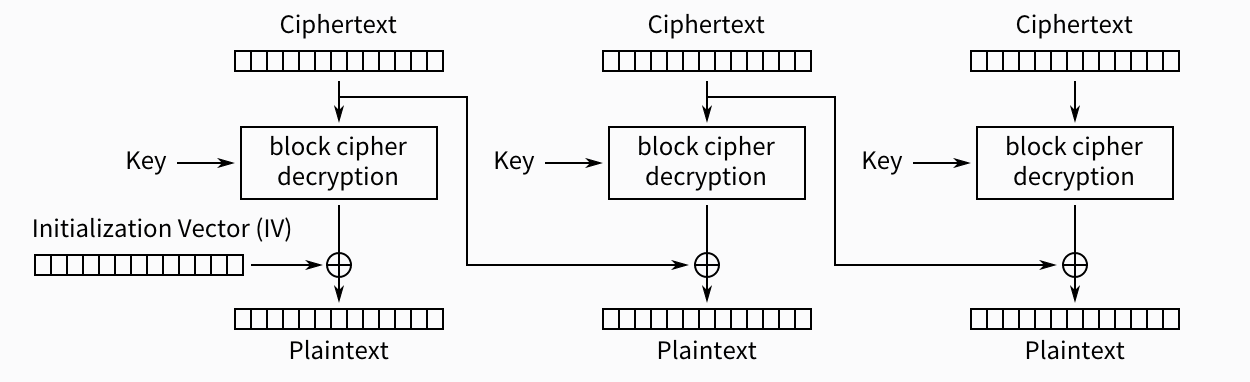

解决该问题可以禁用SSL3.0,或SSL3.0中的CBC模式加密,但是有可能造成兼容性问题。

建议支持TLS_FALLBACK_SCSV,这可以解决重试连接失败的问题,从而防止攻击者强制浏览器使用SSL3.0。

它还可以防止降级到TLS1.2至1.1或1.0,可能有助于防止未来的攻击。

(ps: 此漏洞属于中间人攻击,非心脏出血类漏洞) 2.检测方法

所有支持SSLV3协议的软件都受这个漏洞影响,可以通过如下的工具来检查是否支持sslv3协议

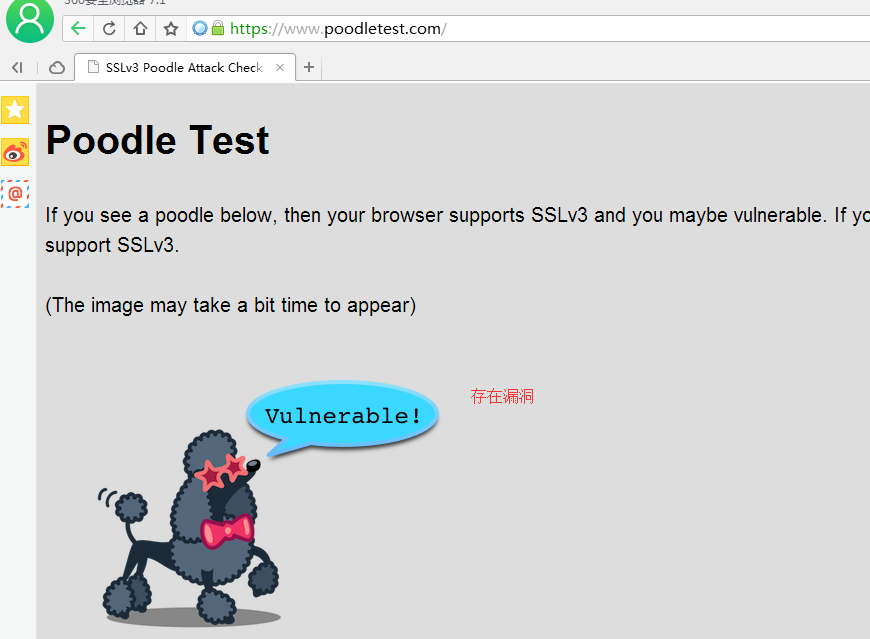

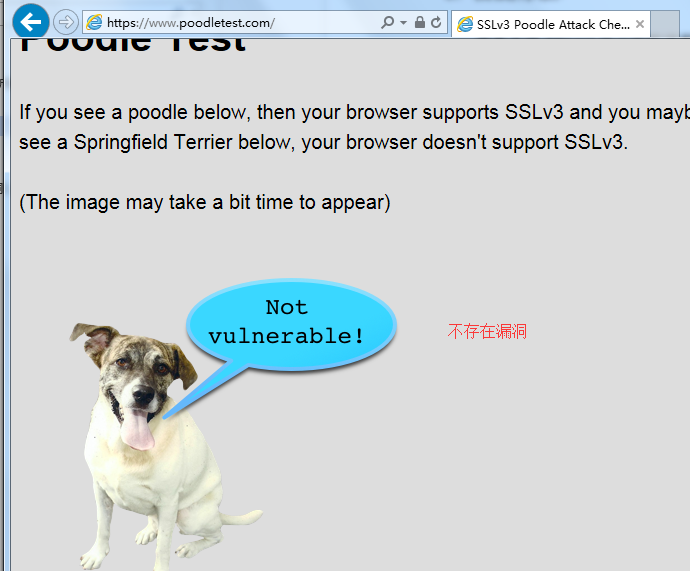

在线检测页面

客户端:

https://www.poodletest.com/,举例测试如下:

服务端:

https://www.ssllabs.com/ssltest/index.html

3.修复方案:

3.1普通用于可以暂时配置浏览器停用SSLV3协议,参见具体如下

Windows 用户:1)完全关闭 Chrome 浏览器

2)复制一个平时打开 Chrome 浏览器的快捷方式

3)在新的快捷方式上右键点击,进入属性

4)在「目标」后面的空格中字段的末尾输入以下命令 --ssl-version-min=tls1

Mac OS X 用户:1)完全关闭 Chrome 浏览器

2)找到本机自带的终端(Terminal)

3)输入以下命令:/Applications/Google\ Chrome.app/Contents/MacOS/Google\ Chrome --ssl-version-min=tls1

Linux 用户:1)完全关闭 Chrome 浏览器

2)在终端中输入以下命令:google-chrome—ssl-version-min=tls1

Firefox 浏览器用户可以进入 关于:设置,方法是在地址栏输入 about:config,然后将 security.tls.version.min 调至 1。

IE用户: - 打开IE浏览器

- 点击浏览器右上角的“工具”选项,选择“Internet选项”

- 选择“高级”

- 找到“使用SSL3.0”的设置,将方框里的“勾”去掉

- 点击“确定”保存

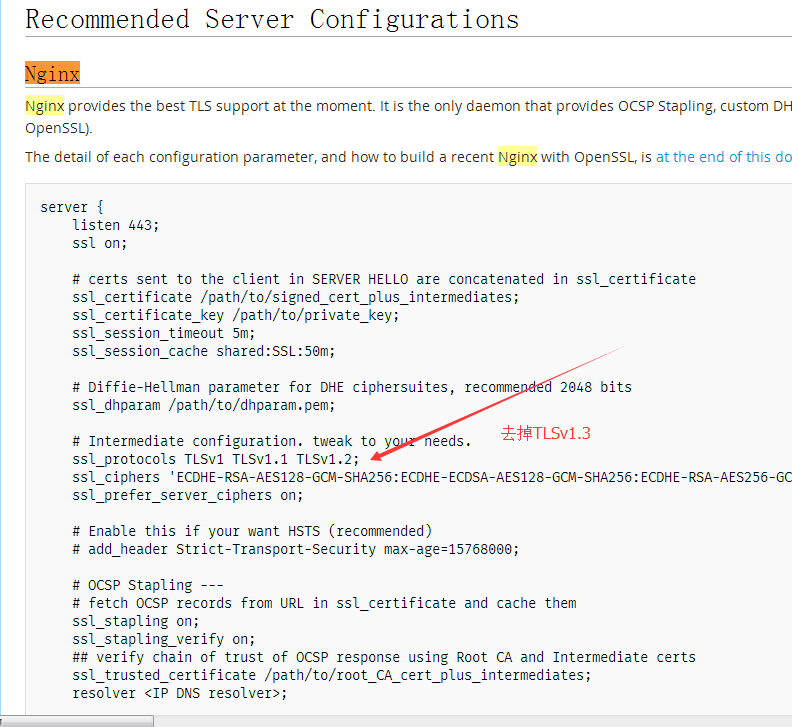

3.2 apache、ngnix 禁用sslv3请参考

https://wiki.mozilla.org/Security/Server_Side_TLS 3.3若受影响,对于系统管理员 可以配置服务器暂时不支持sslv3协议,可以参见这里进行配置

https://www.ssllabs.com/downloads/SSL_TLS_Deployment_Best_Practices_1.3.pdf