福建省海峡信息技术有限公司安全服务部

安全通告 [2016年第05号]

尊敬的海峡用户:

近日我公司安全服务中心关注到Apache Struts 2爆出远程执行代码高危漏洞(CVE-2016-3081, S02-32),远程攻击者利用漏洞可在开启动态方法调用功能的Apache Struts 2服务器上执行任意代码,取得网站服务器控制权。Struts2早期也被爆出各种远程代码执行漏洞,这些漏洞曾经风靡一时,简单使用网上公开的工具即可渗透银行、高校以及各知名企业,给被入侵方造成巨大损失,请系统安全维护人员及时对Struts2版本进行升级更新,以免遭受不必要的损失。

【漏洞描述】Apache Struts 2是世界上最流行的Java Web服务器框架之一。Struts2是第二代基于Model-View-Controller(MVC)模型的java企业级web应用框架,并成为当时国内外较为流行的容器软件中间件。Struts 2的核心jar包-struts2-core中,存在一个default.properties的默认配置文件用于配置全局信息,当struts.enable.DynamicMethodInvocation= true,即开启动态方法调用。尽管在Struts2目前的安全策略中,对部分动态调用方法进行了特殊字符传递的限制,但在该漏洞中攻击者仍能通过通过OGNL表达式静态调用获取ognl.OgnlContext的DEFAULT_MEMBER_ACCESS属性并覆盖_memberAccess的方式进行绕过,进而可在受控制的服务器端执行任意代码。

【发布日期】2016-4-26

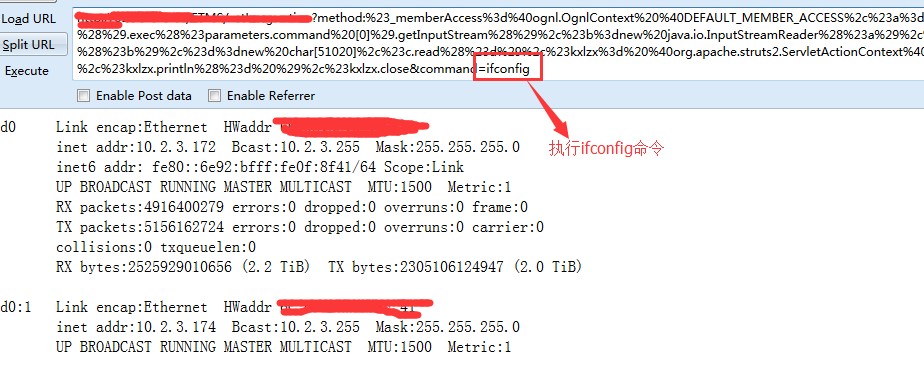

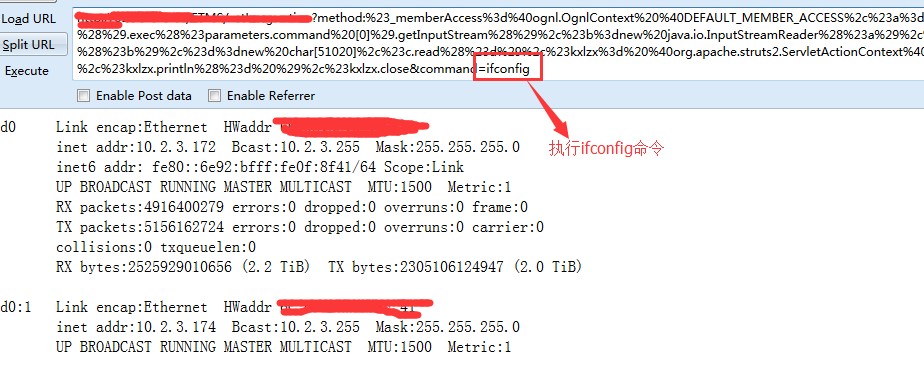

【漏洞测试】 我司安全研究人员关注到此漏洞后,对漏洞进行分析验证,如下尝试执行ifconfig命令,发现可利用此漏洞开启动态方法调用功能成功执行ifconfig命令:

【受威胁对象】

【受威胁对象】 Struts 2.0.0 - Struts Struts2.5.BETA3(除版本struts 2.3.20.2,2.3.24.2,2.3.28.1外)

【漏洞验证工具】 请下载海峡信息开发的漏洞验证工具进行测试:

http://www.fjssc.cn/afhome_uploads/soft/160427/1_1139065711.rar【修复方案】1. 关闭动态方法调用:

2. 升级至2.3.20.2, 2.3.24.2 或者 2.3.28.1.

升级地址:https://struts.apache.org/download.cgi#struts23281