安全社区

黑盾云安全社区,与你一起分享安全领域的知识与智慧

黑盾云安全社区,与你一起分享安全领域的知识与智慧

紧急通告2023-08-22 10:45:09 4484次围观

近日,海峡信息安全威胁情报中心监测到Oracle官方发布安全公告,披露了一个Oracle WebLogic Server漏洞(CVE-2023-21931),该漏洞是由于 CVE-2023-21839 漏洞未修补完全,远程攻击者在未经身份认证的情况下,可通过Weblogic T3/IIOP协议实现远程执行代码。鉴于该漏洞利用难度低,可以直接远程代码执行,海峡信息安全应急中心建议受影响单位和用户尽快修复。

Oracle WebLogic Server 是一个Java应用服务器,用于本地和云端开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。WebLogic Server是一个基于JAVAEE架构的中间件,将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中,提供了Java Enterprise Edition (EE)和Jakarta EE的可靠、成熟和可扩展的实现。

由于 Weblogic中间件CVE-2023-21839 漏洞未修补完全,未经身份验证的攻击者通过T3/IIOP协议实现jndi注入,导致远程代码执行。漏洞利用成功的WebLogic Server可能被攻击者接管执行任意命令导致服务器沦陷。

Weblogic 10.3.6

Weblogic 12.1.3

Weblogic 12.2.1.3.0

Weblogic 12.2.1.4.0

Weblogic 14.1.1.0.0

目前Oracle官方已发布安全补丁,海峡信息提醒各相关单位和用户要强化风险意识,切实加强安全防范:

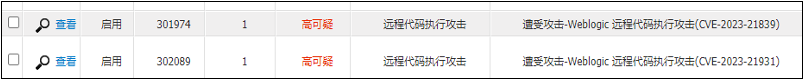

1、 目前海峡态势感知、防火墙、IPS等安全设备规则已支持该漏洞攻击及相关漏洞的检测,请相关用户及时升级设备规则库,相关特征库已发布到官网:

http://www.si.net.cn/Technical/upgrade.html

2、 目前Oracle官方已发布安全补丁,建议用户尽快自查weblogic版本,对受影响的版本建议及时更新: https://www.oracle.com/security-alerts/cpuapr2023.html

3、 临时解决方案:

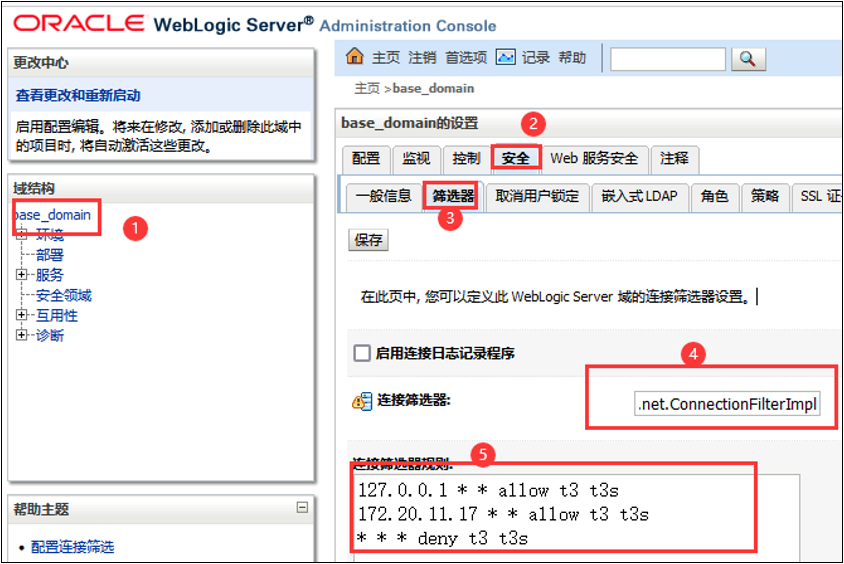

针对T3协议使用连接筛选器临时阻止外部访问T3/T3s协议,操作步骤如下:

在“连接筛选器”中填入:WebLogic.security.net.ConnectionFilterImpl,并根据业务需要在“连接筛选器规则”中配置过滤规则,规则参考如下:

127.0.0.1 * * allow t3 t3s #允许指定127.0.0.1访问

x.x.x.x * * allow t3 t3s #根据业务需要允许指定IP访问,通常为weblogic服务器ip

* * * deny t3 t3s# #拒绝访问

附参考链接:

https://www.oracle.com/security-alerts/cpuapr2023.html

更新信息请随时关注海峡信息及黑盾云的微信公众号: